[infobox title=”前话”]最近开始做BUUCTF,我会将做的buuctf题目尽量写成WP,也记录一下自己的做题情况。[/infobox]

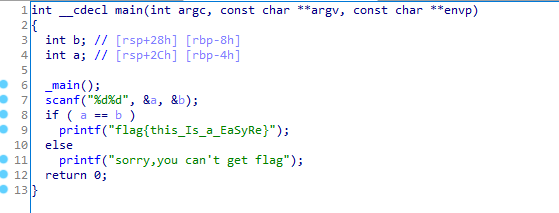

[successbox title=”1_easyre”]

easyre

签到题,直接拉入IDA

可以直接看到flag。

[/successbox]

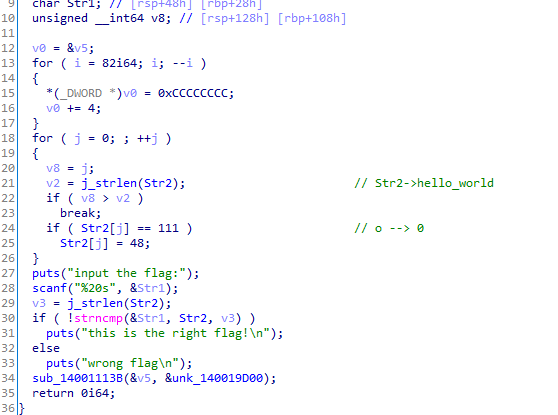

[successbox title=”2_reverse1″]

reverse1

运行程序要求输入flag,拉入IDA,看伪代码

看到将程序将hello_world的小写o转成0,生成的flag,由此得到flag

[/successbox]

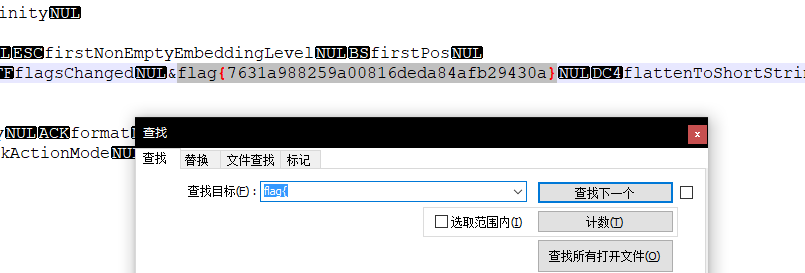

[successbox title=”3_helloword”]

helloword

下载后发现是一道安卓题

用WinRAR解压之后,尝试用Notepad++打开classes.dex,搜索flag,运气比较好,本题的flag没有加密

[/successbox]

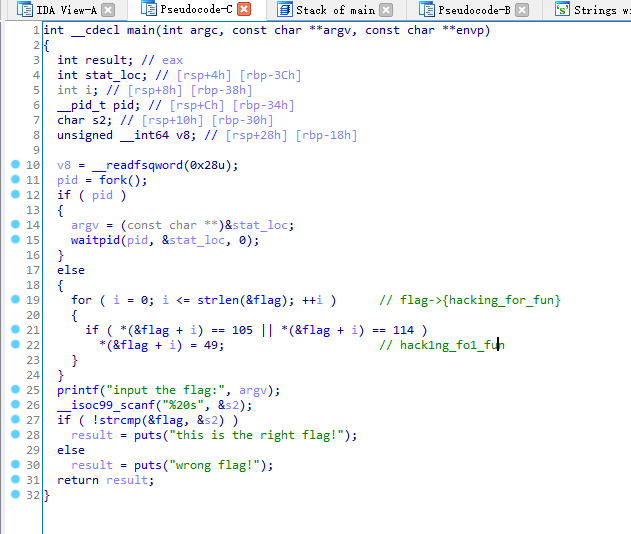

[successbox title=”4_reverse2″]

reverse2

linux程序,先拉入IDA,反编译得

将字符串{hacking_for_fun}做了个简单的处理得flag

[/successbox]

[successbox title=”5_新年快乐”]

新年快乐

发现程序加了upx壳,用脱壳程序脱壳之后拉入IDA

可以直接看到flag

[/successbox]