最近看到了一个高校联合的CTF比赛,在github上找到了原题,所以尝试去做一下,写一下部分的WP

-

Misc

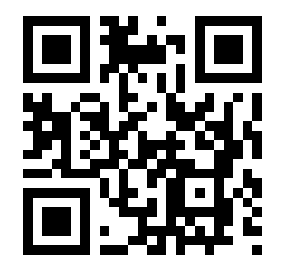

1、签个到?

拿到手是个名为hello的RAR,打开出错,然后用16进制打开后很明显是个png文件,修改后缀名打开后是一个二维码

flag:xaflag{i_am_a_tupian}

2、藏藏藏

打开后是一个jpg图片和一个txt文件,txt里是提示flag格式,看jpg图片,用binwalk发现压缩包

提前后压缩包中有一个福利.doc,同样里面有一个二维码

扫描后得到flag:flag{you are the best!}

3、认真你就输了

解压后发现是一个Excel文档,打开后是乱码,似乎是PK开头的压缩包,尝试binwalk,发现在Excel文件中隐藏了一个txt文件

提取后得到flag:flag{M9eVfi2Pcs#}

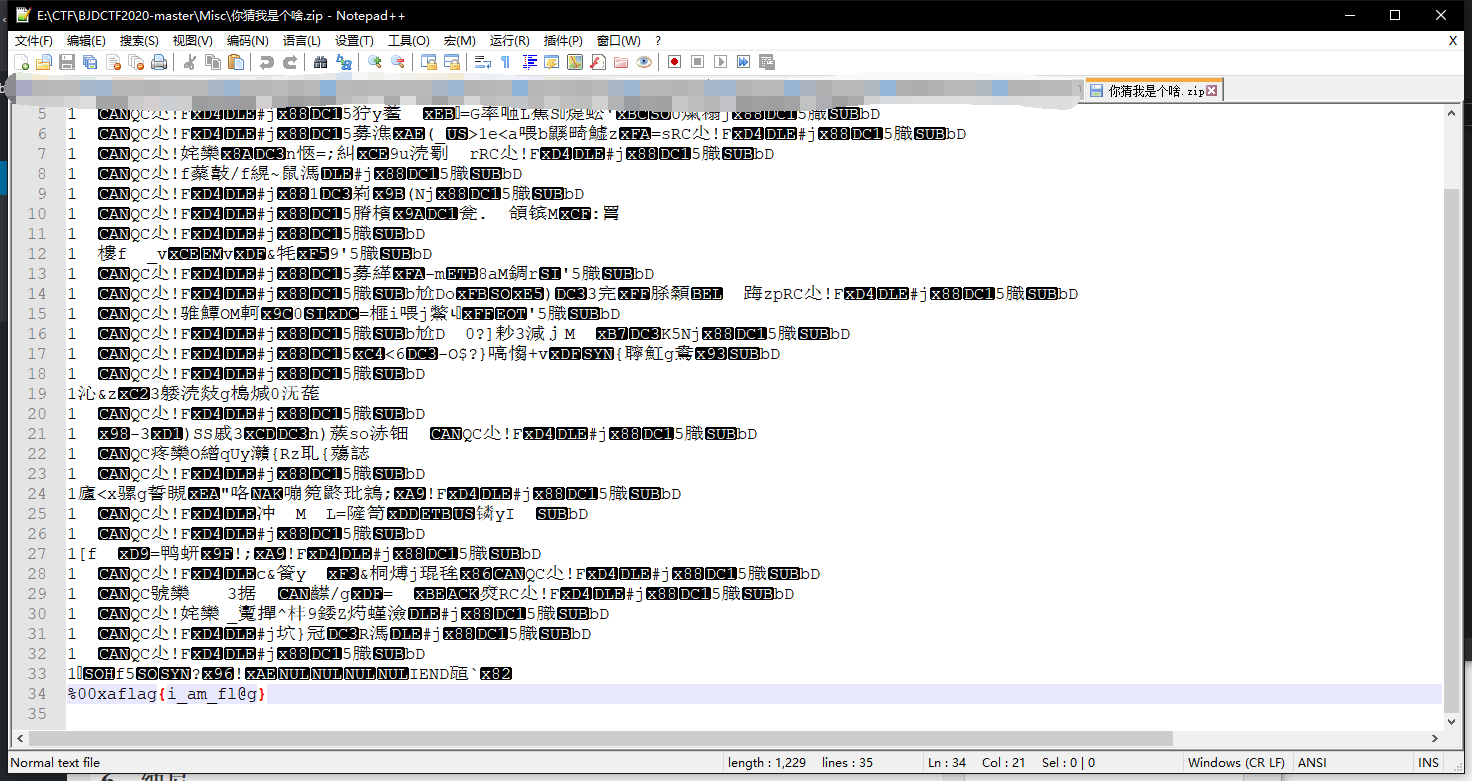

4、你猜我是个啥

拿到手的压缩包打不开,用notepad打开看到flag

flag:flag{i_am_fl@g}

5、鸡你太美

解压得到2个gif,第一个gif没有看出什么东西,发现第二个gif打不开,怀疑是头部信息丢失,加上之后发现可以打开

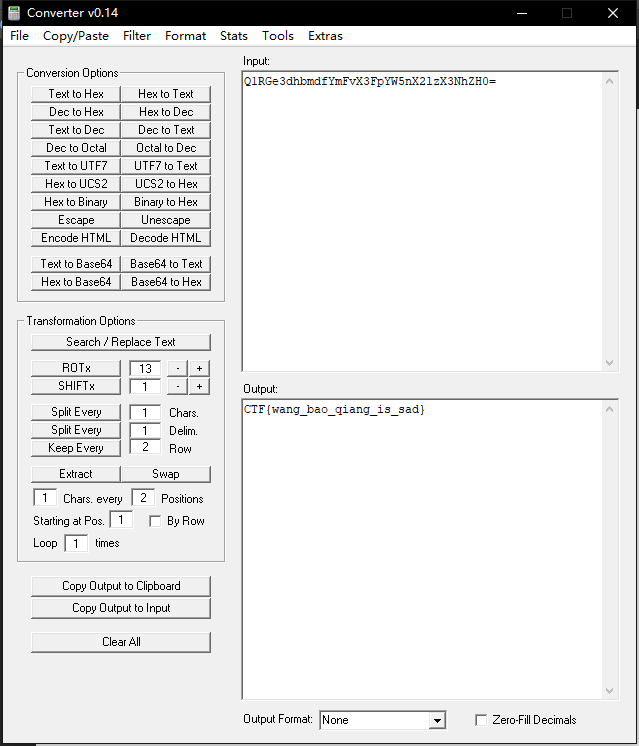

6、纳尼

解压后得到一个gif图和txt文档,文档有提示gif图打不开

发现和上一题一样,丢失了头部信息,导致文档打不开,修复后发现gif中都是不同的字符串,看到一个“=”号,尝试将他们连接后base64解码

flag:CTF{wang_bao_qiang_is_sad}

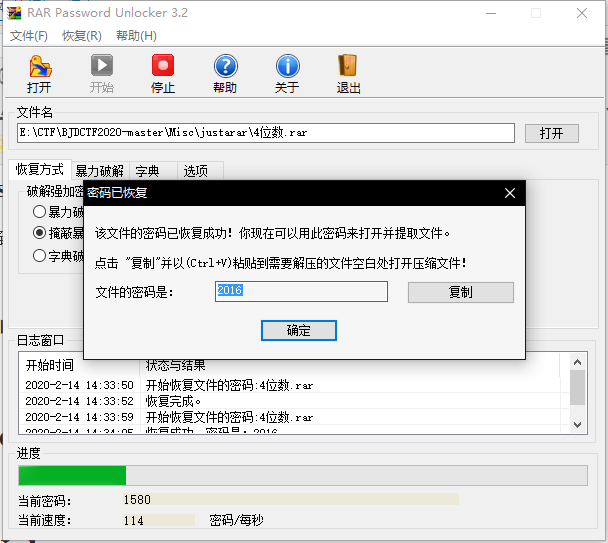

7、just a rar

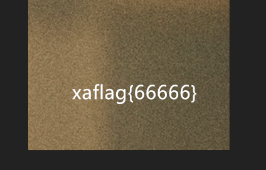

解压后得到一个RAR文件,文件名4个数字,尝试爆破,得到密码2016

解压后是一张图片,在图片的备注中找到flag:flag{Wadf_123}

8、一叶障目

解压后是一张png图片,但是只有一个方框大小,估计是影藏了高度,修改一下显示高度,尝试将高度放大到4倍后:

得到flag

-

Re

题做了,WP先咕着

-

Web